Man in the middle: Como evitar esse ciberataque

Man in the middle é um tipo de ciberataque em que um hacker insere (de maneira física ou virtual) um sistema controlado por ele, entre o sistema da vítima e um recurso da internet por ela utilizado. O objetivo desse ataque é interceptar, espionar ou manipular a comunicação entre a vítima e o recurso da internet, sem ser notado.

O que é um ataque man in the middle?

A expressão man in the middle (MITM) ou, em tradução livre “homem no meio”, descreve ataques nos quais um hacker se coloca no meio da transmissão de dados entre computadores, enquanto esses computadores acreditam estar se comunicando somente entre si. No passado, esses ataques só eram possíveis mediante manipulação física do canal de comunicação. Hoje em dia, com redes públicas de comunicação compartilhada, acessos de terceiros não autorizados podem ser feitos de maneira virtual. Os ataques man in the middle costumam tentar eliminar a criptografias SSL/TLS para ganhar acesso a informações confidenciais, como nomes de usuário, senhas e dados bancários.

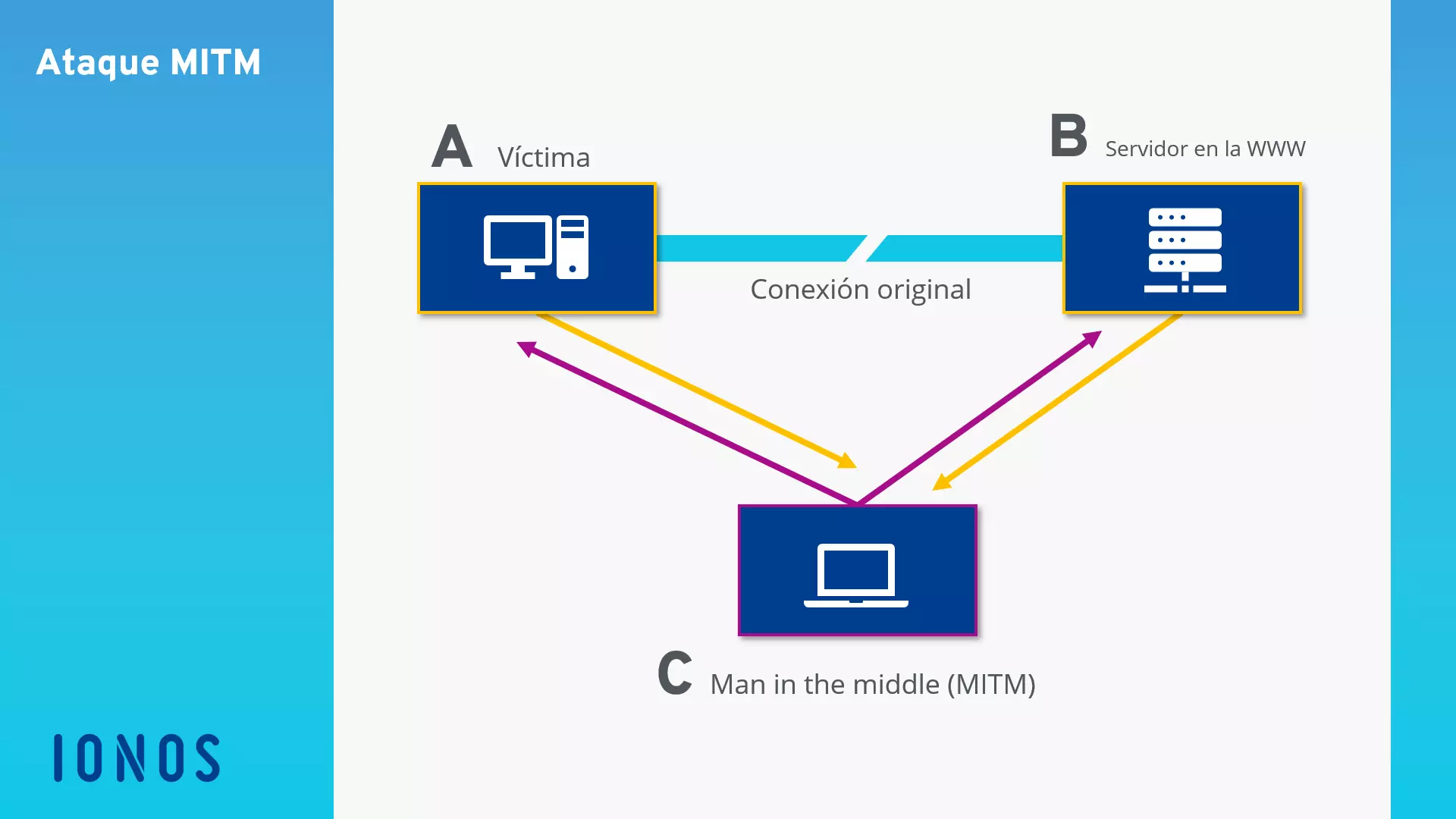

O gráfico a seguir ilustra o esquema típico de um ataque man in the middle:

O esquema mostra o sistema A tentando estabelecer uma conexão encriptada com o sistema B. Porém, o fluxo de dados é desviado pelo invasor, fazendo com que a conexão encriptada do sistema A passe primeiro pelo sistema C para, somente então, ser encaminhada ao sistema B. Como consequência, a pessoa que controla o sistema C (o invasor) pode ver, editar ou manipular todo o fluxo de dados. Normalmente os dados são manipulados sem que os sistemas A e C percebam, já que o sistema C se apresenta ao sistema A como um servidor, e ao sistema B como um navegador.

Tipos de ataque man in the middle

Para se infiltrar entre dois ou mais sistemas, hackers utilizam técnicas que exploram vulnerabilidades conhecidas da comunicação on-line.

Uma ótima área para realizar ataques man-in-the-middle em redes locais (LAN) é, por exemplo, no serviço DHCP: Dynamic Host Configuration Protocol, responsável pela atribuição de endereços de IP locais, e no sistema ARP (Address Resolution Protocol), que determina os endereços de hardware (Media Access Control: MAC). Os ataques man-in-the-middle podem ser realizados em escala global por meio da manipulação de servidores DNS, responsáveis pela resolução de endereços de internet em IPs públicos. Além disso, hackers se aproveitam de falhas na segurança de navegadores desatualizados ou disponibilizam acessos de WiFi corrompidos a usuários desavisados.

De maneira geral, esse tipo de ataque é realizado automaticamente por softwares. Mas, quando os ataques são realizados por humanos, eles são chamados de human-assisted attacks.

Ataques DHCP spoofing

Nos ataques baseados em DHCP, o próprio computador do hacker se mascara de servidor DHCP em uma rede local. Esse tipo de servidor é o componente central das redes locais, já que é responsável por alocar a configuração de rede aos outros computadores em LAN. Geralmente essa alocação é automática: assim que um computador se conecta pela primeira vez à LAN, o cliente DHCP do sistema operacional solicita informações como endereço de IP local, máscara de rede, endereço padrão de gateway e endereço do servidor DNS responsável. Para isso, o cliente DHCP transmite uma mensagem a todos os dispositivos em LAN e aguarda a resposta do servidor DHCP. A primeira resposta detalhada a ser recebida é aceita como verdadeira.

Mascarado de servidor DHCP, o hacker ganha a possibilidade de controlar a alocação de endereços de IP locais, e de inserir gateways padrão e servidores DNS no computador trocado, redirecionando a saída de dados para o computador que escolher, a fim de espionar ou manipular esses conteúdos.

Como esse tipo de ataque é baseado na manipulação do sistema DHCP, ele é chamado de DHCP spoofing. Mas esse tipo de ataqueman in the middlesó pode ocorrer se ohacker estiver conectado à mesma LAN da vítima. Alguns exemplos de situações em que um ataque baseado em DHCP pode ser realizado são redes LAN de hotéis e WiFis públicas. Se o hacker quiser se infiltrar em uma conexão à cabo, primeiro ele deve conseguir um acesso físico à LAN para, somente depois, inserir um servidor DHCP falso.

As medidas de prevenção que usuários podem tomar para evitar DHCP spoofing geralmente se restringem a uma conexão mais cuidadosa a redes desconhecidas. Aconselhamos também o uso de aplicativos de on-line banking ou a efetivação de compras on-line somente em redes seguras, como na WiFi da sua própria casa ou usando seus dados móveis (3G, 4G, 5G).

Envenenamento de cache ARP

O ARP é um protocolo de rede que serve para converter endereços de IP conectados a uma LAN em endereços MAC (endereços de hardware). Para que um computador possa enviar pacotes de dados em uma rede, ele precisa conhecer o endereço de hardware do sistema que irá receber os dados. Para isso, uma solicitação ARP é enviada como transmissão MAC a todos os sistemas na LAN. Ela contém tanto o endereço MAC e o IP do computador solicitante quanto o endereço de IP do sistema requisitado. Se um computador em rede recebe uma solicitação ARP, ele verifica se o pacote contém seu próprio endereço de IP como IP do destinatário. Em caso afirmativo, uma resposta ARP com o endereço MAC solicitado é enviada de volta ao sistema que emitiu a solicitação.

A alocação desse endereço MAC a um computador local é armazenada em forma de tabela no ARP cachedo computador solicitado. O envenenamento de cache ARP (ARP cache poisoning) começa aí, e tem por objetivo manipular as tabelas ARP dos computadores em rede, por meio derespostas ARP falsas. Com respostas falsas é possível que um computador controlado por um hacker seja reconhecido como ponto de acesso WiFi ougateway para a internet.

Em um ARP spoofingde sucesso, os invasores conseguirão ler, gravar e manipular todos os dados transmitidos pelos computadores infectados, antes deles serem encaminhados aogatewayverdadeiro. Assim como oDHCP spoofing, o envenenamento de cache ARP também só é possível se o invasor estiver conectado à mesma LAN que a vítima. Esse tipo de ataqueman in the middlepode ser implementado comfreewares simples, originalmente destinados à recuperação de senhas, ou com o software Ettercap.

Assim como nos ataques baseados em DHCP, uma vez que os usuários se encontram em uma LAN contaminada, eles praticamente não têm chance de se defender contra o ARP spoofing. Portanto, evite usar redes desconhecidas ou use-as com cuidado.

Ataques baseados em DNS

Enquanto o envenenamento de cache ARP se aproveita de vulnerabilidades da resolução de endereços na Ethernet, o envenenamento de cache baseado em DNS usa o sistema de nome de domínio da internet, que é responsável pela resolução de URLs em endereços de IP públicos. Nesse tipo de ataque, o hacker manipula entradas no cache de um servidor DNS para que possa responder requisições com endereços de destino falsos. Assim, o hacker consegue redirecionar usuários da internet a qualquer site, sem que estes saibam. Eles geralmente se aproveitam de conhecidas vulnerabilidades de servidores DNS mais antigos.

Basicamente, informações DNS não são armazenadas em um único servidor DNS, e sim em vários computadores em rede. Se um usuário quer acessar um site, ele geralmente digita o nome do domínio. No entanto, para acessar o servidor apropriado, é necessário um endereço de IP. O roteador do usuário determina esse IP enviando uma solicitação DNS ao servidor DNS padrão especificado na configuração.

Ele geralmente é o servidor DNS do provedor de serviços de internet (ISP). Se resource records forem encontrados na URL solicitada, o servidor DNS responde à solicitação com o IP correto. Caso contrário, o servidor DNS tenta descobrir o IP solicitado pedindo ajuda a outros servidores com tarefas DNS. Além disso, o servidor envia uma solicitação de busca ao outros servidores DNS e armazena temporariamente as respostas em cache.

Servidores que usam versões mais antigas do software de DNS são as principais vítimas desses ataques. Eles geralmente aceitam e armazenam não somente as informações especificamente solicitadas, como também informações fornecidas adicionalmente. Assim, basta que os hackers capturem um único servidor DNS para que possam fornecer registros falsos com cada endereço de IP correto, envenenando o cache do servidor DNS que faz a solicitação.

A gravidade dos ataques man in the middle pode ser comprovada por incidentes do passado, em que namespaces completos foram desviados. É praticamente impossível que usuários se protejam desses ataques, pois eles atuam diretamente na infraestrutura da internet. Portanto, cabe aos provedores assegurar que os servidores que disponibilizam usem softwares DNS atualizados e estejam protegidos suficientemente. Sob o nome DNSSEC: Domain Name System Security Extensions, vários padrões da internet foram desenvolvidos para aprimorar o sistema DNS com mecanismos de segurança, garantindo a autenticidade e a integridade dos dados. Contudo, a implementação desses padrões é lenta.

Simulação de pontos de acesso WiFi

Um tipo de ataque especializado em dispositivos móveis é baseado na simulação de um ponto de acesso a uma rede WiFi pública, como as disponibilizadas em restaurantes ou aeroportos. Nesse ataque, o hacker configura o computador dele para simular uma rede de WiFi que oferece conexão à internet. Ao conseguir invadir um dispositivo, o hacker poderá ver e manipular todo o fluxo de dados que passa pelo sistema do usuário, antes de ele ser encaminhado ao ponto de acesso verdadeiro. Se algum acesso exigir autenticação, o hacker conseguirá também nomes de usuários e senhas utilizados no login. Corre mais risco de ser vítima desse tipo de ataque man in the middle, quem tiver configurado seu dispositivo móvel para conectar-se automaticamente ao ponto de acesso com o sinal mais forte.

Para se proteger contra esse tipo de ataque, usuários devem conectar-se somente a redes WiFi conhecidas, e estar sempre atentos para utilizar somente os pontos de acesso oficiais dos locais que os disponibilizam.

Ataque man in the browser

Uma variante do ataque man in the middle, chamada de man in the browser, permite que um invasor instale ummalware no navegador de um usuário da internet, para interceptar seu tráfego de dados. Na maioria das vezes, ele ocorre em computadores desatualizados, com falhas de segurança que facilitam a infiltração de hackers no sistema. Uma vez que determinado programa se infiltra no navegador de um usuário, ele registra toda a troca de dados entre sites e o sistema da vítima, em segundo plano. Esse tipo de ataque permite que hackers espionem uma grande quantidade de sistemas fazendo pouco esforço. A espionagem de dados geralmente ocorre antes que uma possível criptografia de transporte via TLS/SSL possa ser iniciada.

A forma mais eficiente de se evitar ataques man in the browser é certificando-se de que todos os componentes de software do sistema utilizado estejam constantemente atualizados, já que somente atualizações eliminam falhas de segurança.

Human-assisted attack

Human-assisted attack é qualquer tipo de ataque não executado de forma automática, mas sim controlado, em tempo real, por um ou mais invasores. Na prática, esse tipo de ataque man in the middle funciona assim: quando um usuário faz login no site de um banco, o hacker infiltrado recebe uma notificação e consegue roubar cookies da sessão e informações de autenticação, como nomes de usuário, senhas e códigos de segurança.

Como evitar ataques man in the middle

É praticamente impossível que usuários percebam estar sendo vítimas de um ataque man in the middle. Portanto, a melhor proteção é a prevenção. De toda forma, tanto usuários quanto operadores podem minimizar os riscos de se tornarem alvos desse tipo de ataque.

Dicas para usuários

- Certifique-se de sempre acessar sites por meio de uma conexão protegida por SSL/TLS. Nesse caso, o endereço do site começará sempre com “https”. Conexões http são um risco à segurança.

- Verifique se o certificado SSL do site que você visita foi emitido por uma autoridade de certificação confiável, principalmente antes de inserir quaisquer dados pessoais.

- Utilize sempre a versão mais atual do seu navegador e mantenha seu sistema operacional atualizado.

- Evite usar servidores proxy ou redes VPN públicas.

- Mantenha suas senhas atualizadas, use uma senha diferente em cada site ou aplicativo e não reutilize senhas antigas.

- Evite se conectar a WiFis públicas, por exemplo de hotéis, restaurantes e lojas.

- Se você precisar usar redes públicas, evite fazer downloads, não insira dados sensíveis (como seu e-mail e suas redes sociais) e nunca faça pagamentos ou acesse on-line banking por essas redes.

- Utilize métodos adicionais para efetuar um login seguro, como autenticação multifator, tokens ou SMS de confirmação.

- Nunca clique em links de e-mails de remetentes desconhecidos. Eles podem redirecionar você a sites contaminados com malwares.

Dicas para operadores de sites

- Proteja os dados dos seus usuários com um certificado SSL atualizado, emitido por uma autoridade de certificação confiável, principalmente se seu site requerer login.

- Ofereça aos seus usuários métodos adicionais de login seguro, como autenticação multifator.

- Informe seus usuários que você nunca solicitará dados de login por e-mail e evite incluir hyperlinks em e-mails que enviar aos seus usuários.