DNS over HTTPS (DoH)

El sistema de nombres de dominio o Domain Name System (DNS) es una solución apropiada y con una eficacia probada: los usuarios solo tienen que introducir una dirección web distintiva en su navegador y el sistema encuentra la dirección IP adecuada para esta con la mayor rapidez posible. Para ello, se utilizan diferentes servidores de nombres que han almacenado la dirección numérica correspondiente para el URL. Aunque en principio sigue siendo plenamente funcional, el DNS entretanto se ha quedado ya obsoleto pues, cuando los desarrolladores crearon el sistema hace varias décadas, no se preocuparon por la seguridad.

Sin embargo, desde la perspectiva actual, el DNS es más que inseguro. Las solicitudes y las respuestas se transmiten por lo general sin cifrar y, por lo tanto, cualquier persona puede leerlas. En la práctica, esto quiere decir que un ciberdelincuente puede interceptarlas fácilmente con su propio servidor. Esta práctica llamada DNS hijacking lleva a los usuarios a sitios web que los engañan con malware o phishing o los invaden con enormes cantidades de anuncios. Por esto, el DNS over HTTPS (DoH) es ahora un tema de discusión entre los expertos. ¿Es esta la estrategia adecuada para hacer de Internet un lugar más seguro?

¿Para qué se necesita DNS over HTTPS?

Con DoH se pretende alcanzar varias metas a la vez: al ejecutar DNS sobre el protocolo seguro HTTPS, la principal meta es aumentar la seguridad y privacidad de los usuarios. La conexión cifrada HTTPS no debe permitir a terceros influir en la resolución ni espiarla. Esto significa que un tercero a quien no se le permita participar en la resolución del nombre no puede saber qué URL se está consultando y, por lo tanto, no puede cambiar la respuesta.

Por un lado, esto ayuda a combatir la delincuencia en Internet y, por otro, dificulta la censura en las redes. Algunos gobiernos utilizan el DNS para bloquear ciertos sitios web. Por regla general, o bien esto es para restringir la libertad de expresión o bien es un intento de aplicar una legislación local a Internet.

Asimismo, algunos proveedores de Internet (ISP) también emplean la tecnología del DNS hijacking. Si un usuario introduce una dirección web que no se puede resolver (por ejemplo, por un error tipográfico), el servidor de nombres normalmente envía un mensaje de error. Algunos proveedores de Internet toman estos mensajes y en su lugar redirigen al usuario a su propio sitio web, que anuncia sus propios productos o los de terceros. Esta acción no es ilegal ni directamente perjudicial para el usuario o su equipo, aunque puede causarle confusión.

A su vez, se desea mejorar el rendimiento de los DNS. El protocolo utilizado para el DNS no se considera fiable. Al emplear DoH, se utilizaría el protocolo TCP, que reacciona mucho más rápido si los datos se pierden durante la transmisión.

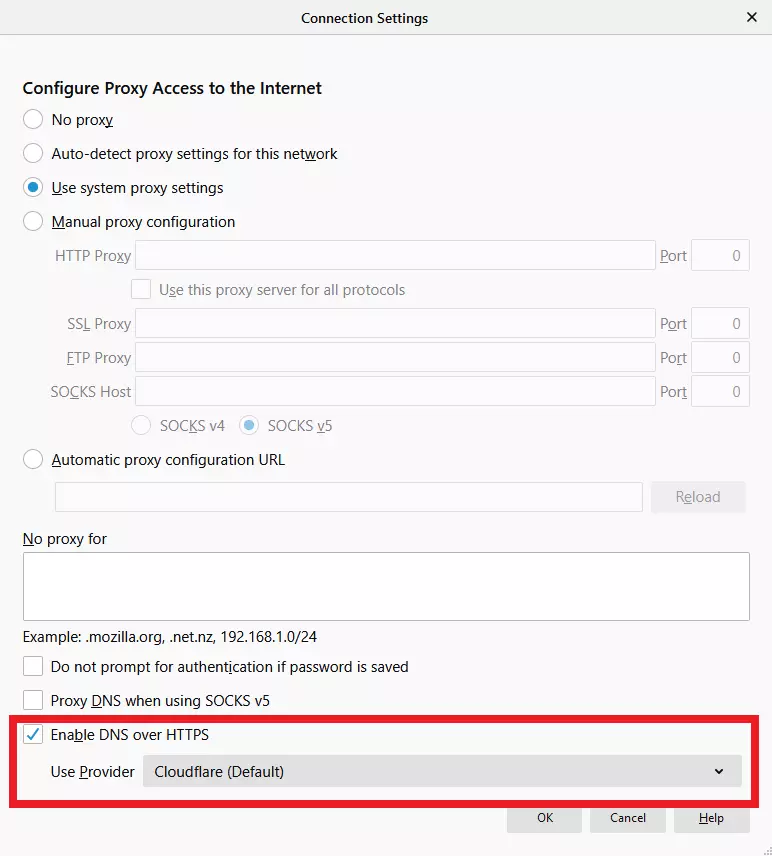

Sin embargo, el DNS over HTTPS no es todavía un estándar global en Internet. La mayoría de las conexiones siguen funcionando a través del DNS clásico. Hasta la fecha, son Google y Mozilla los que han progresado en esta área. A partir de la versión 62 de Firefox, por ejemplo, DoH se puede activar como opción. Google está probando actualmente el sistema con usuarios seleccionados. Asimismo, hay aplicaciones para dispositivos móviles que ya permiten navegar a través de DoH. Android Pie también ofrece una opción para DNS over HTTPS en la configuración de red.

¿Cómo funciona DNS over HTTPS?

La resolución de algunos nombres puede tener lugar directamente en el área del usuario: la información correspondiente se almacena en la caché del navegador o del router. Todo lo que tiene que enviarse a través de Internet se envía normalmente a través de una conexión UDP. Esto permite un intercambio de información muy rápido, si bien no seguro ni fiable. Al usar este protocolo, los paquetes de datos se pierden regularmente, ya que no existen mecanismos que garanticen su transmisión.

DoH, por otro lado, utiliza HTTPS y, por lo tanto, también el Protocolo de control de transmisiones (TCP), un protocolo mucho más común en Internet. Las ventajas son, por un lado, que las conexiones se pueden cifrar y, por el otro, que el protocolo garantiza la transmisión de datos.

Con DNS over HTTPS, se prevé también que la comunicación siempre se ejecute a través del puerto 443. Dado que el tráfico web real (por ejemplo, el acceso a sitios web) también se ejecuta a través de este puerto, un tercer actor no podrá distinguir entre una consulta DNS y otra comunicación. Esto añade un nivel adicional de privacidad para el usuario.

DNS over HTTPS se definió en RFC 8484.

Ventajas y desventajas de DNS over HTTPS

Las ventajas del nuevo sistema son evidentes: la tecnología promete una mayor seguridad y privacidad. Como el sistema DNS clásico no proporciona ningún tipo de cifrado, el DoH ofrece ya una ventaja con esto. Pero incluso DNS over HTTPS no es completamente seguro ni completamente privado: en los servidores de nombres, donde tiene lugar la resolución de nombres, la información sigue estando visible. Como en el DNS a menudo están implicados varios niveles de jerarquía, un número relativamente alto de servidores sabe quién consulta qué información. Esto quiere decir que también se tiene que introducir a los participantes en el DNS en la nueva tecnología.

DNS over HTTPS, sin embargo, cambia las responsabilidades. Tradicionalmente, los servidores de los proveedores de Internet se hacen cargo de una gran parte de la resolución de nombres. Con DoH, por otro lado, los desarrolladores de navegadores deciden a qué servidores quieren reenviar las solicitudes de DNS. Con Chrome, esto probablemente tenga lugar a través del propio servidor DNS de Google. Mozilla está ya utilizando el proveedor de Firefox Cloudflare. Además de la cuestión de si se debe confiar más en estas empresas que en el proveedor de servicios, es precisamente este enlazamiento el que trae más desventajas a unas pocas empresas.

Los críticos del DoH consideran que con esta tecnología se pone en peligro la neutralidad de la red. Por ejemplo, se teme que Google responda más rápidamente a las consultas sobre sus propios servicios que a las consultas DNS a otros sitios web. Al concentrarse en unos pocos proveedores de servidores DoH, también existe un riesgo de seguridad: a los atacantes les resultaría mucho más fácil paralizar todo el DNS.

DoH vs. DoT

Además de DNS over HTTPS, se está discutiendo otra técnica para asegurar el DNS: DNS over TLS (DoT). A primera vista, los dos sistemas parecen muy similares, ya que tanto el DoH como el DoT prometen más seguridad y privacidad para los usuarios. No obstante, la tecnología difiere en algunos aspectos. En principio, las dos soluciones han sido impulsadas por diferentes grupos de interés: mientras que DNS over HTTPS está sobre todo en manos de Mozilla, Google y proveedores privados de servidores DoH, el DoT está en manos de la Internet Engineering Task Force (IETF).

A nivel técnico, DoT se diferencia de su competencia por establecer un túnel TLS en lugar de una conexión HTTPS. También utiliza un puerto diferente: mientras que DoH se ejecuta en el puerto estándar 443 como se mencionó anteriormente, DNS over TLS se comunica en el puerto 853 separado.