DMARC: detección de abusos del dominio de correo electrónico

Los correos electrónicos fraudulentos son cada vez más peligrosos. A menudo, es difícil para el receptor diferenciarlos de los correos verdaderos: muestran un nombre de remitente conocido y toman el aspecto familiar de correos de newsletter o de servicios conocidos. Para luchar contra esta amenaza se creó el mecanismo de verificación DMARC (Domain-based Message Authentication Reporting and Conformance), que en español se traduce como Autenticación de mensajes, informes y conformidad basada en dominios.

Un reto: proteger la reputación del dominio

Para contener el peligro de los ataques de phishing, se han establecido diferentes estándares de seguridad:

- SPF (Sender Policy Framework), para verificar la dirección del remitente de correos electrónicos.

- DKIM (DomainKeys Identified Mail), para verificar la autenticidad de correos electrónicos por medio de firma digital.

Como propietario de un dominio, no te interesa que un estafador pueda enviar correos electrónicos dañinos o spam en tu nombre. De ser así, tu dominio aparecería en las listas negras y tus mensajes de correo serían rechazados por muchos servidores de correo (bounces) o tratados como correos electrónicos no deseados.

Un ejemplo: María González es propietaria del dominio test.com y envía sus mensajes de correo electrónico con la dirección maria.gonzalez@test.com. Si ahora un estafador se aprovecha de la dirección sales@test.com y la utiliza como correo de spam, el dominio test.com se añade a las listas negras y los servidores receptores bloquean los correos electrónicos de maria.gonzalez@test.com.

Una solución: DMARC

DMARC es la abreviatura de Domain-based Message Authentication Reporting and Conformance (Autenticación de mensajes, registro y conformidad basada en dominios). Este concepto se desarrolló para que los servidores receptores verificaran la autenticidad de los correos electrónicos (por medio de SPF y DKIM) y, en caso de un resultado negativo, también tomaran medidas acordadas previamente con el propietario del dominio del correo enviado.

Qué es DMARC y cómo funciona

El propietario del dominio informa a todos los potenciales receptores de correo electrónico (es decir, a sus servidores), que ha firmado sus correos electrónicos con DKIM y/o los ha verificado con SPF. Les pide que verifiquen todos los correos procedentes de su dominio y que en caso sospechoso (si la verificación es negativa) tome medidas. Esto lo comunica incluyendo un registro en la zona de dominio y en el encabezado del correo electrónico.

El servidor receptor comprueba si se puede autentificar el correo electrónico con al menos uno de los dos estándares: DKIM o SPF. Si no es posible, entonces se considera como “sospechoso”, pudiendo tratarse de una falsificación. Por ejemplo, un tercero abusa de la dirección del remitente para sus propios intereses.

El propietario del dominio puede recomendar a los receptores las siguientes medidas:

- devolver el correo electrónico sospechoso,

- ponerlo en cuarentena

- o aceptarlo de todos modos y limitarse a avisar al propietario del dominio.

Esta recomendación se establece en el informe DMARC (a continuación).

El reporting o informe también forma parte de DMARC. Los servidores receptores deben enviar con regularidad un informe al dominio del remitente informando sobre los correos sospechosos (es decir, aquellos que no se pudieron autentificar, ni con DKIM, ni con SPF). Estas direcciones de correo electrónico quedan registradas en DMARC.

Los servidores receptores no están obligados a considerar el registro DMARC. El hecho de que no recibas avisos sobre verificaciones negativas de DKIM o SPF no significa necesariamente que todo esté bien.

El contenido del registro DMARC

| Campo | Significado |

| v=DMARC1 | Versión del registro DMARC; DMARC1 indica la versión actual. |

| p= sp= | Recomendación sobre cómo debe actuar el receptor en caso de resultado negativo de DKIM y SPF: - none: ninguna acción, se procesa de manera habitual - quarantine: se pone el correo electrónico en cuarentena - reject: se rechaza el correo electrónico (bounce) p significa “policy“ sp significa “subdomain-policy“ y se refiere al subdominio. |

| pct= | Porcentaje de correos electrónicos que se deben tratar de acuerdo con la política (policy) establecida anteriormente; ese valor suele ser 100. |

| rua | Define si el servidor receptor debe enviar un informe de resumen (aggregated report) sobre los correos electrónicos “sospechosos”, y a qué dirección debe hacerlo. (Importante: tener en cuenta las disposiciones relativas a la protección de datos). |

| ruf | Al igual que rua, pero aquí se trata del informe “forense”, que contiene todos los detalles sobre los correos electrónicos “sospechosos”. (Importante: tener en cuenta las disposiciones relativas a la protección de datos). |

| fo | Failure Reporting Options son las opciones de configuración especial respecto a los avisos de correos electrónicos con resultado negativo: - fo=0: cuando SPF y DKIM establecen resultado negativo. Esta es la configuración por defecto. - fo=1: cuando uno de los dos procesos (SPF y DKIM) no “aprueba” la verificación. - fo=d: avisar de fallo de DKIM si la firma no es correcta, aunque la clave coincida. - fo=s: avisar de fallo de SPF si la autentificación SPF falla por algún motivo, incluso si los registros SPF en el encabezamiento y el informe DNS concuerdan. En el registro DMARC pueden incluirse varias opciones separadas por dos puntos. |

| rf | Formato de informe: - afrf: Authentication Failure Reporting Formats (formato de autentificación de informes negativos) - iodef: Incident Object Description Exchange Format (formato para la descripción e intercambio) El formato afrf viene por defecto. |

| ri | Reporting Interval a indicar en segundos; estándar es 86 400, es decir, 24 horas (una vez al día). |

| adkim aspf | Configuración para la verificación de DKIM o SPF: - s=Strict: el dominio debe coincidir exactamente (estricto). Por ejemplo: maria.gonzalez@test.com - r=Relaxed: se puede tratar de un subdominio (relajado). Por ejemplo: maria.gonzalez@newsletter.test.com |

Crear un registro DMARC

Antes de poder crear un registro DMARC, tienes que haber creado los registros para DKIM y SPF (encontrarás más información al respecto en el enlace superior al artículo).

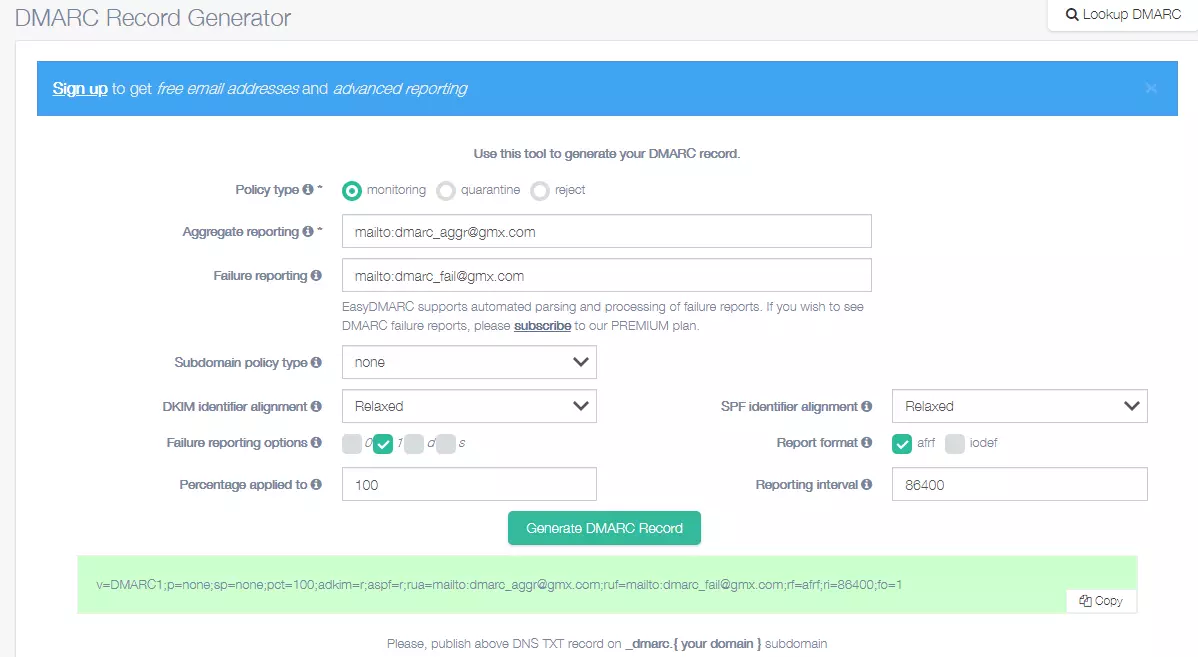

En Internet encontrarás herramientas con las que puedes crear un registro DMARC, como, por ejemplo, DMARC Record Generator de EasyDmarc se copia este registro como registro TXT con el subdominio _dmarc en la zona de dominio del nombre de servidor.

En primer lugar, se recomienda dejar el apartado policy en “none” y observar por un tiempo con ayuda de los informes si DMARC funciona como se desea.

Añadir el registro DMARC en el servidor de nombre

Tienes que añadir el registro DMARC que has creado en tu servidor de nombre como TXT Resource Record. Para ello, inicia sesión en el alojamiento de tu dominio y abre la configuración (en el ejemplo superior sería el dominio gmx.es). En la herramienta de alojamiento cPanel, el punto del menú correspondiente se llama “Zone Editor”. Ahí creas un nuevo registro TXT con el nombre de subdominio _dmarc. El nombre completo con el cual se accede a tu registro DMARC es, siguiendo nuestro ejemplo, _dmarc.gmx.es.

En el Centro de Ayuda encontrarás indicaciones para configurar un registro DMARC para un dominio DMARC en IONOS.

Comprobar un registro DMARC

Dependiendo del servidor de nombre, el registro DMARC tarda entre algunos minutos y horas en publicarse. Si quieres comprobar que el registro se ha publicado correctamente, puedes utilizar numerosas herramientas en Internet, como, por ejemplo, DMARC Record Lookup de EasyDMARC.

Configurar la dirección de correo electrónico para los informes

Lo más sencillo es crear una nueva dirección de correo electrónico en tu dominio reservada para los informes DMARC. En nuestro ejemplo: DMARC@test.com